- Сообщения

- 988

- Реакции

- 554

Сегодня вы научитесь определять вирус через VirusTotal а скорее всего анализировать любой файл

Ведь в интернете и на форумах нам встречаются незнакомые для нас файлы которые мы боимся открыть так как могут быть майнеры, ратники, стиллеры

Давайте уже перейдем на сайт [ ] и научимся анализировать сами файлы которые мы загрузим

Для начало нам желательно бы зарегистрироваться на сайте для получение полного анализа на файл

Загружаем файл и видем количество детектов, любой файл работающий с памятью, драйвером может быть в детекте поэтому особо на это не смотрим

в особенности это файлы которые связаны с читами но нам важны другие вкладки:

Раздел RelationsВедь в интернете и на форумах нам встречаются незнакомые для нас файлы которые мы боимся открыть так как могут быть майнеры, ратники, стиллеры

Давайте уже перейдем на сайт [ ] и научимся анализировать сами файлы которые мы загрузим

Для начало нам желательно бы зарегистрироваться на сайте для получение полного анализа на файл

Загружаем файл и видем количество детектов, любой файл работающий с памятью, драйвером может быть в детекте поэтому особо на это не смотрим

в особенности это файлы которые связаны с читами но нам важны другие вкладки:

Первые три подраздела показывают нам идентифицированные подключения к доменам/IP-адресам/страницам. Пример:

Исходя из доменных имён, с которыми идет связь приложение, можно определить как легитимные (обычно это официальные сайты компании/разработчика), так и не совсем. Во втором случае, это могут быть веб-сайты которые:

- содержат домены бесплатных хостингов

- имеют в имени подозрительные словосочетания (на фото примера это веб-сайт pool.supportxmr[.]com, другой пример — iplogger/crypto/steal и тому подобные). Учтём, что значительная доля веб-сайтов, содержащих в себе crypto/btc/xmr используются для добычи криптовалюты, то есть для майнеров (как в приведенном примере);

- называются произвольным набором цифро-буквенных символов, не имеющие никакого значения (пример: ttr4p; bb3u6);

- размещены на недорогих доменах верхнего уровня (пример: *.xyz, *.pw, *.wtf);

В ином случае, когда приложение подключается к конкретным IP-адресам, не будет лишним проверить: что это за IP (воспользоваться whois); что размещено по этому адресу; файлы, которые так же связывались с этим адресом. Благо мы можем посмотреть эти данные используя VirusTotal, кликнув по интересующему для нас адресу. В подразделе Details представлен whois и результаты поиска данного адреса в поисковике:

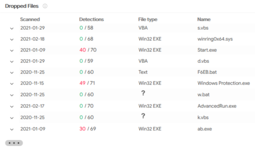

Следующий полезный подраздел — Dropped files. Как можно понять из названия, это созданные приложением файлы. В экземпляре майнер создает различные скрипты, написанные на Visual Basic, и исполняемые файлы (используются как майнеры).

Раздел Behavior

В этом разделе отображается анализ с песочниц. Рекомендую использовать VirusTotal Jujubox и ибо они имеют наибольшее количество информации. Что бы не повторяться разберем только отдельные подразделы.

Registry Actions. Здесь мы можем посмотреть изменения (создание/удаление/изменение ключей) регистра. Я рекомендую обратить внимание на следующие разделы регистра, отвечающие за автозагрузку:

Код:

<HKCU>\Software\Microsoft\Windows\CurrentVersion\Run

<HKCU>\Software\Microsoft\Windows\CurrentVersion\RunOnce

<HKLM>\Software\Microsoft\Windows\CurrentVersion\Run

<HKLM>\Software\Microsoft\Windows\CurrentVersion\RunOnceИтоги

Подводя итоги статьи, можно отметить, что VirusTotal является отличным сервисом для анализа приложений. Однако, не забывайте, что никакой анализ не заменит динамический. В экземпляре был представлен не криптованый майнер, где всё лежит на поверхности для большей наглядности